18 points incontournables pour anticiper la conformité à NIS2

Le 16 janvier 2023 est entrée en vigueur la directive (UE) 2022/2555 du Parlement Européen et du Conseil Européen, concernant les mesures destinées à assurer un niveau élevé commun de cybersécurité dans l’ensemble de l’Union, connue également sous le nom de Directive NIS 2 « Network and Information Security ».

Cette nouvelle directive répond à l'évolution rapide des menaces cybernétiques en renforçant la gestion des risques dans un paysage numérique en constante mutation. En élargissant les attentes et le champ d'application, cette directive anticipe les nouvelles formes d'attaques. Elle marque ainsi un changement de paradigme, passant d'une approche réactive à une stratégie proactive et engageant une collaboration étendue pour assurer la résilience des infrastructures critiques.

Alors que la date fatidique du 17 octobre 2024 approche, les travaux de l’ANSSI se poursuivent pour adapter et mettre en œuvre les exigences de la directive NIS2 dans le contexte français. Sans attendre le détail des nouvelles obligations et des processus de contrôle de conformité qui seront mis en place par le législateur, les entités essentielles et importantes des nombreux secteurs visés par la directive européenne doivent prendre les devants.

Les articles 20 et 21 de NIS 2 établissent en effet une série de mesures auxquelles entreprises et administrations devront se conformer. Elles portent à la fois sur la mise en place d’un système de gouvernance de la sécurité de l’information, le déploiement des mesures techniques de protection et l’établissement d’un dispositif pour traiter les incidents de sécurité.

Gouvernance de la sécurité

En matière de gouvernance, la maîtrise de la sécurité de l’information nécessite la mise en place de chantiers incontournables, qui touchent de façon transverse toute l’organisation.

- Définition des rôles et les responsabilités, notamment à travers la désignation d’un responsable de sécurité, idéalement rattaché à la direction générale

- Mise en place d’un corpus documentaire de politiques, processus et procédures de sécurité, dont la pièce maîtresse est la politique de sécurité des systèmes d’information (PSSI)

- Cartographie du système d’information en termes d’activités et services et recensement des actifs de support (serveurs, réseaux, applications, etc.)

- Cartographie des prestataires et des fournisseurs, condition nécessaire pour piloter leur niveau de sécurité

- Mise en place d’une gestion des risques de sécurité, à travers des analyses des risques régulières, avec acceptation des risques résiduels par la direction générale

- Réalisation d’audits réguliers pour vérifier l’efficacité des mesures de sécurité et la conformité vis-à-vis des réglementations applicables

- Prise en compte de la sécurité dans la gestion RH, avec une attention particulière à la formation et sensibilisation des collaborateurs, et à la bonne gestion des arrivées et les départs

Mesures techniques de protection

Ces mesures organisationnelles sont essentielles, mais restent insuffisantes si elles ne sont pas complétées par des mesures techniques de protection robustes.

- Maintien en conditions de sécurité des systèmes, qui passe par l’implémentation des processus de veille, de sécurité et de gestion des vulnérabilités

- Maîtrise de l’accès physique aux locaux, avec déploiement d’un contrôle d’accès moderne, assorti d’un système d’alarme

- Sécurisation de l’architecture du système d’information, avec un soin spécifique apporté aux interconnexions aux réseaux tiers et au cloisonnement en fonction de la sensibilité des différentes zones

- Sécurisation des accès distants et des actions d’administration, à travers le déploiement d’authentification multi-facteur, et de bastions d’administration

- Déploiement des solutions de protection contre les codes malveillants, en différentes couches : EDR, IDS, IPS, WAF

- Durcissement des configurations, dans le but de réduire autant que possible la surface d’attaque, tout en veillant à la facilité d’exploitation des systèmes et des applications

- Sécurisation de la gestion des identités et des accès, en s’inspirant du principe du moindre privilège, qui demande une gestion stricte des habilitations et des revues régulières

- Implémentation de mesures pour la continuité et la reprise d’activité, fondée sur des sauvegardes fiables, idéalement hors-ligne

Traitement des incidents

Parce que le risque zéro n’existe pas et que les attaquants innovent en continu, des incidents de sécurité vont inévitablement se produire. Il est donc indispensable de se doter de solides capacités de traitement des incidents de sécurité.

- Détection des incidents, essentiellement à travers le déploiement d’un SIEM, exploité par un SOC, éventuellement externalisé

- Réaction aux incidents, soit en se dotant d’un CERT interne, soit en collaborant avec un partenaire spécialisé

- Gestion des crises cyber, en définissant des processus au niveau managérial et opérationnel, et en organisant des exercices réguliers

Naturellement, ces travaux de mise en conformité sont facilités par le recours à des prestataires de confiance, idéalement qualifiés par l’ANSSI.

La Directive NIS 2 élargit considérablement le champ d'application de la Directive NIS de 2016 transposée en France en 2018. Elle s'adresse à un éventail plus large d'industries pour étendre et renforcer les exigences en matière de cybersécurité dans l’UE.

Ceci inclut la maîtrise des risques liés au tiers, la rationalisation des obligations de signalement et l'introduction d’exigences strictes en matière de mise en application. En d'autres termes, la directive NIS 2 impose à un grand nombre d'organisations de mettre en place un cadre complet de gestion des risques, dans le but d'accroître le niveau global de résilience en matière de cybersécurité au sein de l'UE.

La directive NIS2 devra être transposée par chaque État membre de l’UE en droit national, au plus tard en octobre 2024. L'ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information), l'autorité nationale en matière de cybersécurité et de cyberdéfense, assurera ensuite en tant que régulateur le respect de la loi nationale, en ayant recours, si nécessaire, à des sanctions administratives sévères et à des mesures correctives.

Qui sera concerné par la directive NIS 2 ?

La Directive NIS 2 apporte en premier lieu une modification significative à son champ d'application, le rendant nettement plus étendu que celui de son prédécesseur.

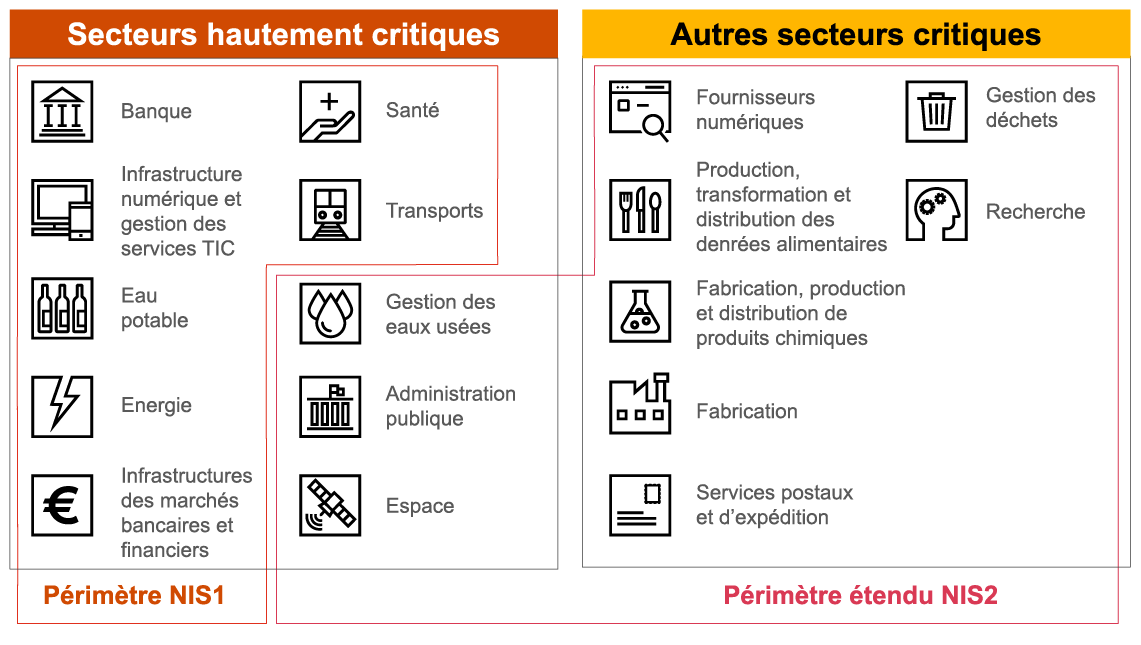

Désormais, la directive englobe un spectre élargi touchant près de 600 types d'entités différentes, regroupant plus de 10 000 entités allant des Entreprises de Taille Intermédiaire (ETI) aux groupes du CAC40, réparties au sein de 18 secteurs d'activité distincts. Ces secteurs, définis dans la directive, sont stratifiés en deux catégories principales : les secteurs hautement critiques et les secteurs critiques, représentés dans l'infographie ci-dessous.

En fonction de ces secteurs, les entités seront dorénavant considérées en tant qu'entités importantes (EI) ou entités essentielles (EE). Cette distinction marque une évolution par rapport à la directive NIS originale, qui s'appliquait aux "Opérateurs de Services Essentiels" (OSE) et aux "Fournisseurs de Services Numériques" (FSN).

Quelles interactions avec les autres législations ?

Lorsque des lois sectorielles particulières, telles que le Digital Operational Resilience Act (DORA), exigent que les entités essentielles ou importantes sous le coup de la Directive NIS 2 mettent en place des mesures de gestion des risques en cybersécurité ou signalent des incidents majeurs, la Directive NIS 2 ne s'appliquera pas à ces entités si les exigences sectorielles sont au moins aussi contraignantes que celles énoncées dans la Directive NIS 2.

Toutefois, si les lois sectorielles ne couvrent pas l'ensemble des entités d'un secteur spécifique qui relèvent du champ d'application de la Directive NIS 2, les dispositions pertinentes de la NIS 2 continueront à s'appliquer aux entités non visées par la législation sectorielle.

Quels sont les principaux changements apportés par la directive NIS 2 ?

Bien que le processus de transposition nationale soit encore en cours d’élaboration, la Directive NIS 2 met déjà clairement en avant trois piliers majeurs dans lesquels les organisations devront intensifier leurs efforts pour garantir leur conformité.

Responsabilité légale de la direction et les sanctions

Sanctions pénales à l’encontre des membres de direction des entités essentielles

L’autorité nationale compétente est habilitée, en cas d’infraction, à :

-

Suspendre temporairement la certification ou l'autorisation d'une entité essentielle,

-

Requérir une interdiction temporaire de l’exercice de fonctions de direction au niveau du directeur général ou du représentant légal.

De même, l'autorité compétente a le pouvoir discrétionnaire d'imposer des amendes considérables aux organisations qui ne respectent pas les lois de transposition nationales.

-

Entités essentielles : au moins jusqu'à 10 millions d'euros ou 2 % de leur chiffre d'affaires annuel mondial

-

Entités importantes : au moins jusqu'à 7 millions d'euros ou 1,4 % de leur chiffre d'affaires annuel mondial

Responsabilités de la direction

En vertu des dispositions de la norme NIS 2, les organes de direction des entités jugées essentielles ou importantes sont tenus d'approuver formellement les mesures de gestion des risques en matière de cybersécurité, de superviser rigoureusement leur mise en œuvre, et peuvent être tenus juridiquement responsables des infractions commises par leur organisation.

Dans ce contexte, tous les membres des organes de direction devront également suivre régulièrement une formation afin d'acquérir des connaissances et des compétences suffisantes pour identifier les risques, évaluer les pratiques de gestion des risques en cybersécurité et évaluer leur impact sur les services fournis par leur organisation.

Signalement et gestion des incidents

Signalement des incidents

Selon NIS 2, les entités essentielles et importantes sont tenues de signaler à l’ANSSI, sans délai injustifié, tout incident ayant un impact significatif sur la prestation de leurs services.

Afin de respecter ces obligations de signalement, les organisations doivent fournir les types de rapports suivants :

-

Alerte précoce : émise sans délai injustifié et au plus tard dans les 24 heures suivant la prise de conscience de l'incident, en précisant si l'événement est soupçonné d'être le résultat d'une activité illégale ou malveillante ou s'il pourrait avoir des répercussions transfrontalières ;

-

Notification de l'incident : émise sans délai injustifié et au plus tard dans les 72 heures suivant la prise de conscience de l'incident, en mettant à jour les informations fournies dans l'alerte précoce et en donnant une évaluation préliminaire de la gravité et des effets de l'incident ;

-

Rapport intermédiaire : émis sur demande de l’ANSSI, mettant en évidence les mises à jour pertinentes de la gestion des incidents et des crises ;

-

Rapport final : doit être soumis au plus tard un mois après la notification de l'incident. Il doit contenir une description détaillée de l'incident, y compris sa cause profonde, les stratégies d'atténuation adoptées et tout impact transfrontalier.

Cadre de surveillance

Comparé à son prédécesseur, NIS 2 met en place un cadre de mise en application rigoureux visant à garantir un niveau de conformité plus élevé.

Tout d'abord, l’ANSSI pourra s'appuyer sur un cadre de mise en application et d'investigation robuste, dont les limites dépendent de la classification de votre organisation.

-

Entités essentielles : soumises à un régime de surveillance complet ex ante et ex post, dans lequel l’ANSSI a la possibilité de mener des perquisitions aléatoires, de réaliser des audits de sécurité (ad-hoc) et de demander certaines informations et preuves de conformité.

-

Entités importantes : soumises à un régime de surveillance plus léger ex post, applicable en cas de preuve, indication ou information considérée par l’ANSSI comme suggérant des infractions potentielles à la directive.

Gestion des risques de cybersécurité

En vertu de la NIS 2, les organisations sont tenues d'adopter une approche proactive plutôt que réactive en matière de gestion des risques, en introduisant des politiques de sécurité de l'information solides, y compris pour les périmètres spécifiques tels que la cybersécurité OT (Operational Technology). Ce politiques visent à garantir une analyse systématique et approfondie des risques, une taxonomie homogène, une cartographie des risques prenant pleinement en compte les spécificités locales, ainsi qu’un processus de gestion des risques harmonisé.

En outre, ces politiques devraient être conçues sur la base d'une approche tous-risques, proportionnelle au risque, à la taille, au coût, à l'impact et à la gravité des incidents auxquels les organisations individuelles sont confrontées. En tenant compte de ce principe de proportionnalité, on s'attend à ce que les organisations mettent en œuvre des mesures de cybersécurité reconnues par l'industrie et à la pointe de la technologie, notamment dans les domaines suivants :

Prévention, détection et réponse aux incidents

En vertu de la NIS 2, les entités essentielles et importantes doivent disposer d'un cadre de gestion des incidents (Incident Management Framework) robuste, régulièrement testé et communiqué à toutes les parties concernées. De plus, la nouvelle directive exige que les organisations mettent en place des procédures claires pour prévenir les attaques, enquêter sur les causes profondes et adopter des mesures d'atténuation.

Continuité des activités et gestion de crise

En vertu de la NIS 2, les entités essentielles et importantes doivent veiller à la continuité de leurs opérations en cas d'incident majeur (en matière de cybersécurité). Par conséquent, les organisations doivent mettre en place un cadre de résilience complet, englobant la continuité des activités, la reprise après sinistre et la gestion de crise, afin de minimiser les perturbations.

Maîtrise des risques liés aux tiers

À mesure que la sécurité de la chaîne d'approvisionnement numérique devient de plus en plus importante, NIS 2 exige des entités essentielles et importantes qu'elles s'engagent dans la gestion des risques liés aux tiers (Third Party Risk Management - TPRM). S'assurer du TPRM dans l'ensemble de leurs chaînes de valeur numérique représentera un défi de taille pour les organisations, et la mise en place d'un cadre de résilience de la chaîne d'approvisionnement complet pourrait être justifiée.

Et vous, vous en êtes où dans la conformité de votre système d'information ?

Vous n'avez jamais entendu parler de NIS1 et de NIS 2, il est temps de vous mettre à la page ! Vous trouverez toute l'information relative à ces deux directives sur cette page.

Source : Cloud-Temple & ANSSI