Le 16 janvier 2023 est entrée en vigueur la directive (UE) 2022/2555 du Parlement Européen et du Conseil Européen, concernant les mesures destinées à assurer un niveau élevé commun de cybersécurité dans l’ensemble de l’Union, connue également sous le nom de Directive NIS 2 « Network and Information Security ».

Cette nouvelle directive répond à l'évolution rapide des menaces cybernétiques en renforçant la gestion des risques dans un paysage numérique en constante mutation. En élargissant les attentes et le champ d'application, cette directive anticipe les nouvelles formes d'attaques. Elle marque ainsi un changement de paradigme, passant d'une approche réactive à une stratégie proactive et engageant une collaboration étendue pour assurer la résilience des infrastructures critiques.

Alors que la date fatidique du 17 octobre 2024 approche, les travaux de l’ANSSI se poursuivent pour adapter et mettre en œuvre les exigences de la directive NIS2 dans le contexte français. Sans attendre le détail des nouvelles obligations et des processus de contrôle de conformité qui seront mis en place par le législateur, les entités essentielles et importantes des nombreux secteurs visés par la directive européenne doivent prendre les devants.

Les articles 20 et 21 de NIS 2 établissent en effet une série de mesures auxquelles entreprises et administrations devront se conformer. Elles portent à la fois sur la mise en place d’un système de gouvernance de la sécurité de l’information, le déploiement des mesures techniques de protection et l’établissement d’un dispositif pour traiter les incidents de sécurité.

Gouvernance de la sécurité

En matière de gouvernance, la maîtrise de la sécurité de l’information nécessite la mise en place de chantiers incontournables, qui touchent de façon transverse toute l’organisation.

- Définition des rôles et les responsabilités, notamment à travers la désignation d’un responsable de sécurité, idéalement rattaché à la direction générale

- Mise en place d’un corpus documentaire de politiques, processus et procédures de sécurité, dont la pièce maîtresse est la politique de sécurité des systèmes d’information (PSSI)

- Cartographie du système d’information en termes d’activités et services et recensement des actifs de support (serveurs, réseaux, applications, etc.)

- Cartographie des prestataires et des fournisseurs, condition nécessaire pour piloter leur niveau de sécurité

- Mise en place d’une gestion des risques de sécurité, à travers des analyses des risques régulières, avec acceptation des risques résiduels par la direction générale

- Réalisation d’audits réguliers pour vérifier l’efficacité des mesures de sécurité et la conformité vis-à-vis des réglementations applicables

- Prise en compte de la sécurité dans la gestion RH, avec une attention particulière à la formation et sensibilisation des collaborateurs, et à la bonne gestion des arrivées et les départs

Mesures techniques de protection

Ces mesures organisationnelles sont essentielles, mais restent insuffisantes si elles ne sont pas complétées par des mesures techniques de protection robustes.

- Maintien en conditions de sécurité des systèmes, qui passe par l’implémentation des processus de veille, de sécurité et de gestion des vulnérabilités

- Maîtrise de l’accès physique aux locaux, avec déploiement d’un contrôle d’accès moderne, assorti d’un système d’alarme

- Sécurisation de l’architecture du système d’information, avec un soin spécifique apporté aux interconnexions aux réseaux tiers et au cloisonnement en fonction de la sensibilité des différentes zones

- Sécurisation des accès distants et des actions d’administration, à travers le déploiement d’authentification multi-facteur, et de bastions d’administration

- Déploiement des solutions de protection contre les codes malveillants, en différentes couches : EDR, IDS, IPS, WAF

- Durcissement des configurations, dans le but de réduire autant que possible la surface d’attaque, tout en veillant à la facilité d’exploitation des systèmes et des applications

- Sécurisation de la gestion des identités et des accès, en s’inspirant du principe du moindre privilège, qui demande une gestion stricte des habilitations et des revues régulières

- Implémentation de mesures pour la continuité et la reprise d’activité, fondée sur des sauvegardes fiables, idéalement hors-ligne

Traitement des incidents

Parce que le risque zéro n’existe pas et que les attaquants innovent en continu, des incidents de sécurité vont inévitablement se produire. Il est donc indispensable de se doter de solides capacités de traitement des incidents de sécurité.

- Détection des incidents, essentiellement à travers le déploiement d’un SIEM, exploité par un SOC, éventuellement externalisé

- Réaction aux incidents, soit en se dotant d’un CERT interne, soit en collaborant avec un partenaire spécialisé

- Gestion des crises cyber, en définissant des processus au niveau managérial et opérationnel, et en organisant des exercices réguliers

Naturellement, ces travaux de mise en conformité sont facilités par le recours à des prestataires de confiance, idéalement qualifiés par l’ANSSI.

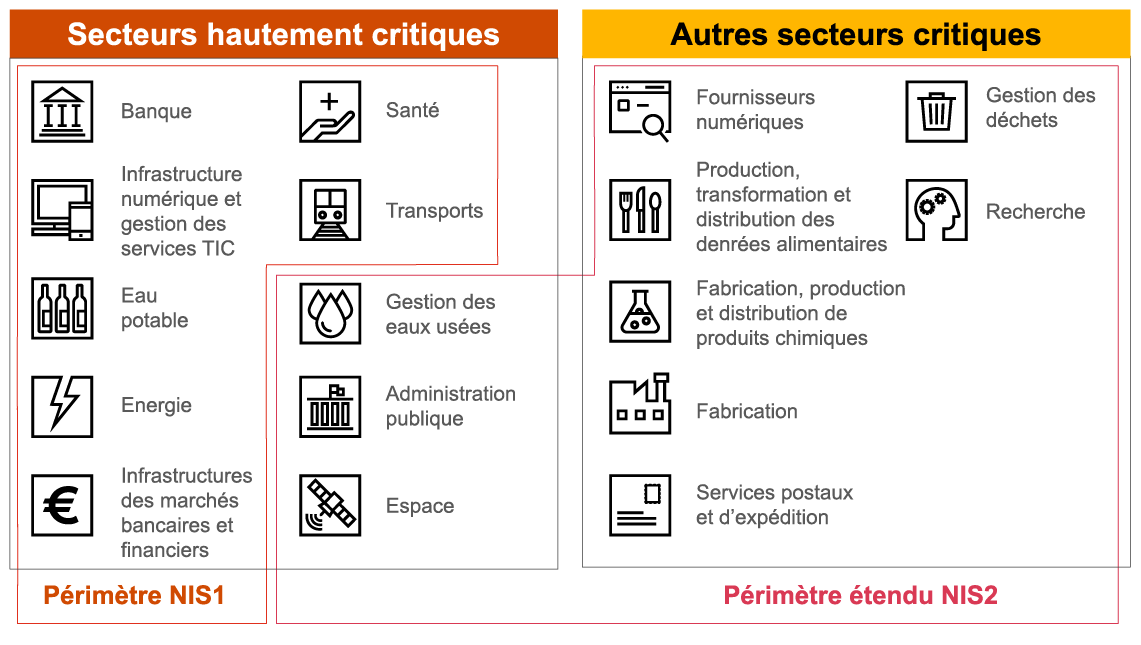

La Directive NIS 2 élargit considérablement le champ d'application de la Directive NIS de 2016 transposée en France en 2018. Elle s'adresse à un éventail plus large d'industries pour étendre et renforcer les exigences en matière de cybersécurité dans l’UE.

Ceci inclut la maîtrise des risques liés au tiers, la rationalisation des obligations de signalement et l'introduction d’exigences strictes en matière de mise en application. En d'autres termes, la directive NIS 2 impose à un grand nombre d'organisations de mettre en place un cadre complet de gestion des risques, dans le but d'accroître le niveau global de résilience en matière de cybersécurité au sein de l'UE.

La directive NIS2 devra être transposée par chaque État membre de l’UE en droit national, au plus tard en octobre 2024. L'ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information), l'autorité nationale en matière de cybersécurité et de cyberdéfense, assurera ensuite en tant que régulateur le respect de la loi nationale, en ayant recours, si nécessaire, à des sanctions administratives sévères et à des mesures correctives.

Qui sera concerné par la directive NIS 2 ?

La Directive NIS 2 apporte en premier lieu une modification significative à son champ d'application, le rendant nettement plus étendu que celui de son prédécesseur.

Désormais, la directive englobe un spectre élargi touchant près de 600 types d'entités différentes, regroupant plus de 10 000 entités allant des Entreprises de Taille Intermédiaire (ETI) aux groupes du CAC40, réparties au sein de 18 secteurs d'activité distincts. Ces secteurs, définis dans la directive, sont stratifiés en deux catégories principales : les secteurs hautement critiques et les secteurs critiques, représentés dans l'infographie ci-dessous.

En fonction de ces secteurs, les entités seront dorénavant considérées en tant qu'entités importantes (EI) ou entités essentielles (EE). Cette distinction marque une évolution par rapport à la directive NIS originale, qui s'appliquait aux "Opérateurs de Services Essentiels" (OSE) et aux "Fournisseurs de Services Numériques" (FSN).

Quelles interactions avec les autres législations ?

Lorsque des lois sectorielles particulières, telles que le Digital Operational Resilience Act (DORA), exigent que les entités essentielles ou importantes sous le coup de la Directive NIS 2 mettent en place des mesures de gestion des risques en cybersécurité ou signalent des incidents majeurs, la Directive NIS 2 ne s'appliquera pas à ces entités si les exigences sectorielles sont au moins aussi contraignantes que celles énoncées dans la Directive NIS 2.

Toutefois, si les lois sectorielles ne couvrent pas l'ensemble des entités d'un secteur spécifique qui relèvent du champ d'application de la Directive NIS 2, les dispositions pertinentes de la NIS 2 continueront à s'appliquer aux entités non visées par la législation sectorielle.

Quels sont les principaux changements apportés par la directive NIS 2 ?

Bien que le processus de transposition nationale soit encore en cours d’élaboration, la Directive NIS 2 met déjà clairement en avant trois piliers majeurs dans lesquels les organisations devront intensifier leurs efforts pour garantir leur conformité.

Responsabilité légale de la direction et les sanctions

Sanctions pénales à l’encontre des membres de direction des entités essentielles

L’autorité nationale compétente est habilitée, en cas d’infraction, à :

-

Suspendre temporairement la certification ou l'autorisation d'une entité essentielle,

-

Requérir une interdiction temporaire de l’exercice de fonctions de direction au niveau du directeur général ou du représentant légal.

De même, l'autorité compétente a le pouvoir discrétionnaire d'imposer des amendes considérables aux organisations qui ne respectent pas les lois de transposition nationales.

-

Entités essentielles : au moins jusqu'à 10 millions d'euros ou 2 % de leur chiffre d'affaires annuel mondial

-

Entités importantes : au moins jusqu'à 7 millions d'euros ou 1,4 % de leur chiffre d'affaires annuel mondial

Responsabilités de la direction

En vertu des dispositions de la norme NIS 2, les organes de direction des entités jugées essentielles ou importantes sont tenus d'approuver formellement les mesures de gestion des risques en matière de cybersécurité, de superviser rigoureusement leur mise en œuvre, et peuvent être tenus juridiquement responsables des infractions commises par leur organisation.

Dans ce contexte, tous les membres des organes de direction devront également suivre régulièrement une formation afin d'acquérir des connaissances et des compétences suffisantes pour identifier les risques, évaluer les pratiques de gestion des risques en cybersécurité et évaluer leur impact sur les services fournis par leur organisation.

Signalement et gestion des incidents

Signalement des incidents

Selon NIS 2, les entités essentielles et importantes sont tenues de signaler à l’ANSSI, sans délai injustifié, tout incident ayant un impact significatif sur la prestation de leurs services.

Afin de respecter ces obligations de signalement, les organisations doivent fournir les types de rapports suivants :

-

Alerte précoce : émise sans délai injustifié et au plus tard dans les 24 heures suivant la prise de conscience de l'incident, en précisant si l'événement est soupçonné d'être le résultat d'une activité illégale ou malveillante ou s'il pourrait avoir des répercussions transfrontalières ;

-

Notification de l'incident : émise sans délai injustifié et au plus tard dans les 72 heures suivant la prise de conscience de l'incident, en mettant à jour les informations fournies dans l'alerte précoce et en donnant une évaluation préliminaire de la gravité et des effets de l'incident ;

-

Rapport intermédiaire : émis sur demande de l’ANSSI, mettant en évidence les mises à jour pertinentes de la gestion des incidents et des crises ;

-

Rapport final : doit être soumis au plus tard un mois après la notification de l'incident. Il doit contenir une description détaillée de l'incident, y compris sa cause profonde, les stratégies d'atténuation adoptées et tout impact transfrontalier.

Cadre de surveillance

Comparé à son prédécesseur, NIS 2 met en place un cadre de mise en application rigoureux visant à garantir un niveau de conformité plus élevé.

Tout d'abord, l’ANSSI pourra s'appuyer sur un cadre de mise en application et d'investigation robuste, dont les limites dépendent de la classification de votre organisation.

-

Entités essentielles : soumises à un régime de surveillance complet ex ante et ex post, dans lequel l’ANSSI a la possibilité de mener des perquisitions aléatoires, de réaliser des audits de sécurité (ad-hoc) et de demander certaines informations et preuves de conformité.

-

Entités importantes : soumises à un régime de surveillance plus léger ex post, applicable en cas de preuve, indication ou information considérée par l’ANSSI comme suggérant des infractions potentielles à la directive.

Gestion des risques de cybersécurité

En vertu de la NIS 2, les organisations sont tenues d'adopter une approche proactive plutôt que réactive en matière de gestion des risques, en introduisant des politiques de sécurité de l'information solides, y compris pour les périmètres spécifiques tels que la cybersécurité OT (Operational Technology). Ce politiques visent à garantir une analyse systématique et approfondie des risques, une taxonomie homogène, une cartographie des risques prenant pleinement en compte les spécificités locales, ainsi qu’un processus de gestion des risques harmonisé.

En outre, ces politiques devraient être conçues sur la base d'une approche tous-risques, proportionnelle au risque, à la taille, au coût, à l'impact et à la gravité des incidents auxquels les organisations individuelles sont confrontées. En tenant compte de ce principe de proportionnalité, on s'attend à ce que les organisations mettent en œuvre des mesures de cybersécurité reconnues par l'industrie et à la pointe de la technologie, notamment dans les domaines suivants :

Prévention, détection et réponse aux incidents

En vertu de la NIS 2, les entités essentielles et importantes doivent disposer d'un cadre de gestion des incidents (Incident Management Framework) robuste, régulièrement testé et communiqué à toutes les parties concernées. De plus, la nouvelle directive exige que les organisations mettent en place des procédures claires pour prévenir les attaques, enquêter sur les causes profondes et adopter des mesures d'atténuation.

Continuité des activités et gestion de crise

En vertu de la NIS 2, les entités essentielles et importantes doivent veiller à la continuité de leurs opérations en cas d'incident majeur (en matière de cybersécurité). Par conséquent, les organisations doivent mettre en place un cadre de résilience complet, englobant la continuité des activités, la reprise après sinistre et la gestion de crise, afin de minimiser les perturbations.

Maîtrise des risques liés aux tiers

À mesure que la sécurité de la chaîne d'approvisionnement numérique devient de plus en plus importante, NIS 2 exige des entités essentielles et importantes qu'elles s'engagent dans la gestion des risques liés aux tiers (Third Party Risk Management - TPRM). S'assurer du TPRM dans l'ensemble de leurs chaînes de valeur numérique représentera un défi de taille pour les organisations, et la mise en place d'un cadre de résilience de la chaîne d'approvisionnement complet pourrait être justifiée.

Et vous, vous en êtes où dans la conformité de votre système d'information ?

Vous n'avez jamais entendu parler de NIS1 et de NIS 2, il est temps de vous mettre à la page ! Vous trouverez toute l'information relative à ces deux directives sur cette page.

Source : Cloud-Temple & ANSSI

Face à une attaque, la technicité d’une crise cyber peut déstabiliser les plus aguerris des communicants, confrontés à des codes, des enjeux et à un écosystème parfois très éloignés de leur cœur de métier. Tout en s’attardant sur les spécificités liées au cyber, ce guide tend à démontrer qu’une bonne communication de crise cyber reprend avant tout les réflexes et les outils communs à toute stratégie de communication de crise. « Lorsqu’une crise cyber survient, l’action des communicants passe trop souvent au second plan. C’est une erreur. Pour une gestion globale de la crise, il est indispensable que la communication travaille main dans la main avec la réponse technique. » Guillaume Poupard, directeur général de l’ANSSI À quoi sert ce guide ? En se basant sur les situations rencontrées par l’ANSSI depuis sa création en 2009 dans son rôle d’assistance auprès de victimes, et en partenariat avec l’association Cap’Com, ce guide vise à apporter des conseils et des recommandations très opérationnels afin de construire puis de déclencher le volet communication de crise lors d’une attaque informatique. Si aucune recette magique n’existe en gestion de crise, quelques réflexes et certaines notions essentielles peuvent être intégrés dès aujourd’hui par votre organisation, privée ou publique, pour être prêt à faire face à une crise cyber. Les recommandations de ce guide sont ainsi également adaptées à la gestion de situations qualifiées de « sensibles », qui précèdent généralement une éventuelle crise médiatique. À qui s’adresse-t-il ? Ce guide s’adresse à toutes les personnes occupant une fonction de communicant lors de la gestion d’une crise. En fonction de la taille et de l’organisation de l’entité, il peut s’agir d’un professionnel de la communication (DIRCOM, chargé de communication ou agence de communication), mais parfois aussi d’autres profils (cabinet, juriste, décideur), faute de communicants. Selon la situation, l’équipe opérationnelle peut même de temps en temps jouer ce rôle de communicant. Si ce guide s’adresse en premier lieu aux professionnels de la communication, qui ont un rôle clé à jouer en matière de gestion de crise, il a par ailleurs pour objectif de donner des outils et des conseils à d’autres métiers, techniques et décisionnels, pouvant intervenir aux côtés des communicants. Quels sont les prérequis ? Ce guide vise à apporter un éclairage sur les spécificités d’une communication de crise cyber, telles que perçues par l’ANSSI. Il n’a pas pour objectif de revenir en détails sur la construction d’une stratégie de communication de crise en général. Ce travail doit être idéalement réalisé et testé en amont afin de pouvoir adapter l’organisation et les outils à la singularité d’une crise cyber. Ce guide propose cependant quelques rappels des fondamentaux de la communication de crise pour familiariser l’ensemble des lecteurs aux notions et aux enjeux clés poursuivis par la fonction communication. Télécharger le guide Et d’ailleurs, qu’est-ce qu’une crise cyber ? Une crise « d’origine cyber » se définit par la déstabilisation immédiate et majeure du fonctionnement courant d’une organisation (arrêt des activités, impossibilité de délivrer des services, pertes financières lourdes, perte d’intégrité majeure, etc.) en raison d’une ou de plusieurs actions malveillantes sur ses services et outils numériques* (cyberattaques de type rançongiciel, déni de service - DoS, etc.). C’est donc un évènement à l’impact fort qui ne saurait être traité par les processus habituels et dans le cadre du fonctionnement normal de l’organisation. Par convention, on parlera par la suite de « crise cyber ». Ce guide fait partie de la collection « Gestion de crise cyber », destinée à accompagner les organisations dans la préparation et la gestion de crise cyber. Cette collection se compose de trois tomes : Organiser un exercice de gestion de crise cyber (disponible en français et en anglais ), Crise d’origine cyber, les clés d’une gestion opérationnelle et stratégique (disponible en français et en anglais ) et Anticiper et gérer sa communication de crise cyber (disponible en français et en anglais ). Cette collection vise à apporter une expertise transverse sur l’ensemble des aspects de la gestion de crise cyber. Pour compléter votre information… Crise cyber, les clés d'une gestion opérationnelle et stratégique Les déséquilibres qu’implique une crise cyber forcent les organisations à s’adapter et à fonctionner de manière inhabituelle. Ces bouleversements soudains et à l’échéance incertaine sont une source de stress et compliquent la prise de décision, alors même que des actions de remédiation doivent être décidées et exécutées rapidement pour limiter les impacts. Anticiper et gérer sa communication de crise cyber Face à une attaque, la technicité d’une crise cyber peut déstabiliser les plus aguerris des communicants, confrontés à des codes, des enjeux et à un écosystème parfois très éloignés de leur cœur de métier. Organiser un exercice de gestion de crise cyber Co-réalisé avec le Club de la continuité d'activité (CCA), le guide « Organiser un exercice de gestion de crise cyber » est le fruit d’une expertise développée à l'ANSSI au fil des années et la combinaison d'expériences en cybersécurité et en gestion de crise. L’ANSSI a également développé un premier kit d’exercice dédié à l’entrainement des collectivités territoriales.

Dans le Panorama de la cybermenace 2023, l'agence fait état d’un niveau de la menace informatique en constante augmentation, dans un contexte marqué par de nouvelles tensions géopolitiques et la tenue d’événements internationaux sur le sol français. À l’heure où les attaquants ne cessent de s’améliorer et de saisir toutes les opportunités, l’ANSSI appelle plus que jamais à une meilleure application des recommandations de première nécessité.

Un regain du niveau de la menace cyber

En 2023, l’espionnage s’est maintenu à un niveau élevé avec une augmentation significative du ciblage des individus et des structures non gouvernementales qui créent, hébergent ou transmettent des données sensibles. Parmi les nouvelles tendances de l’espionnage, l’ANSSI a constaté une augmentation des attaques contre des téléphones portables professionnels et personnels visant des individus ciblés, ainsi qu’une recrudescence de celles réalisées au moyen de modes opératoires associés publiquement au gouvernement russe contre des organisations situées en France.

Les attaques informatiques à des fins d’extorsion se sont également maintenues à un niveau élevé en 2023, comme en témoigne le nombre total d’attaques par rançongiciel portées à la connaissance de l’ANSSI, supérieur de 30 % à celui relevé sur la même période en 2022. Une recrudescence qui rompt avec la diminution observée par l’agence dans le précédent Panorama de la cybermenace.

Par ailleurs, dans un contexte géopolitique tendu, l’agence a constaté de nouvelles opérations de déstabilisation visant principalement à promouvoir un discours politique, à entraver l’accès à des contenus en ligne ou à porter atteinte à l’image d’une organisation. Si les attaques par déni de service distribué (DDoS) menées par des hacktivistes pro-russes, aux impacts souvent limités, ont été les plus courantes, des activités de prépositionnement visant plusieurs infrastructures critiques situées en Europe, en Amérique du Nord et en Asie ont également été détectées. Ces dernières, plus discrètes, peuvent néanmoins avoir pour objectif la conduite d’opérations de plus grande envergure menées par des acteurs étatiques attendant le moment opportun pour agir.

Des attaquants qui s’améliorent et profitent des faiblesses techniques

De manière générale, l’année 2023 a montré des évolutions notables dans la structure et les méthodes des attaquants. Ces derniers perfectionnent leurs techniques afin d’éviter d’être détectés et suivis, voire identifiés. Il apparaît notamment que des modes opératoires cybercriminels pourraient être instrumentalisés par des acteurs étatiques pour conduire des opérations d’espionnage. De plus, l’écosystème cybercriminel profite aujourd’hui d’outils et de méthodes diffusés largement pour cibler des secteurs particulièrement vulnérables.

Malgré les efforts de sécurisation engagés dans certains secteurs, les attaquants continuent de tirer profit des mêmes faiblesses techniques pour s’introduire sur les réseaux. Ainsi, l’exploitation de vulnérabilités « jour-zéro » et « jour-un » reste une porte d’entrée de choix pour les attaquants, qui profitent encore trop souvent de mauvaises pratiques d’administration, de retards dans l’application de correctifs et de l’absence de mécanismes de chiffrement.

Enfin, les grands événements prévus en France en 2024, et en premier lieu les Jeux olympiques et paralympiques (JOP) de Paris, pourraient offrir aux attaquants des opportunités supplémentaires d’agir. De même, des attaquants pourraient également être incités à s’introduire et à se maintenir sur des réseaux d’importance critique, dans le cadre de tensions internationales. Un risque d’affrontement stratégique entre grandes puissances n’est aussi pas à exclure.

L’ANSSI toujours plus mobilisée pour élever le niveau de cybersécurité

L’ANSSI appelle les organisations françaises à une meilleure application des recommandations indispensables telles que le développement de capacités de détection, la mise en place d’une stratégie de sauvegarde des systèmes d’information, ou bien encore l’élaboration de plans de continuité et de reprise d’activité. Par ailleurs, le suivi régulier des publications du CERT-FR sur les menaces et les vulnérabilités les plus courantes s’impose comme une ressource indispensable pour atteindre le bon niveau de cybersécurité.

En 2024, l’ANSSI sera en grande partie mobilisée sur la cybersécurité des JOP, pour lesquels l’agence a défini, en coopération avec les différents services de l’État impliqués, un dispositif renforcé de veille, d’alerte et de traitement des incidents de sécurité informatique.

Enfin, pour assurer la protection de la Nation dans les années à venir et à faire face à la recrudescence constante des menaces et à l’amélioration continue des attaquants, l’ANSSI entend s’appuyer sur l’entrée en vigueur cette année de la directive NIS 2, qui permettra de réguler plusieurs milliers de nouvelles entités et de renforcer progressivement leur niveau de sécurité informatique. De plus, l’agence entend continuer à apporter son soutien aux opérations internationales visant à démanteler des réseaux cybercriminels, à l’image de celle menée à l’encontre du groupe QakBot en 2023.

« Le développement constant de la menace et des attaquants démontre la nécessité pour l’ANSSI de faire évoluer sa manière de travailler, en collaborant notamment avec de nouveaux acteurs, afin de mieux organiser et de renforcer la cybersécurité française. »

Vincent Strubel

Directeur général de l'ANSSI

Comme le site ZATAZ l’a expliqué, l’infrastructure informatique du groupe de hackers malveillants Lockbit est tombée entre les mains des autorités. La police a créé un faux site Lockbit et dévoile tout sur les pirates. Nous vous faisons visiter !

-

Contrôle par la NCA : La National Crime Agency (NCA) a pris le contrôle de l’environnement d’administration principal de LockBit et de son site de fuite sur le dark web.

- Obtention du code source : La NCA a acquis le code source de LockBit et une grande quantité de renseignements sur leurs activités et affiliés.

- Données de victimes ayant payé une rançon : Certaines données chez LockBit provenaient de victimes ayant payé une rançon, montrant que le paiement ne garantit pas la suppression des données.

- Coopération internationale : L’opération Cronos contre LockBit a impliqué le FBI et des partenaires de neuf autres pays.

- Saisie d’infrastructures : Dans les dernières 12 heures, la taskforce Op Cronos a saisi des infrastructures dans trois pays et mis hors service 28 serveurs appartenant à des affiliés de LockBit.

- Arrestations et gels de comptes : Deux acteurs de LockBit ont été arrêtés en Pologne et en Ukraine, et plus de 200 comptes de cryptomonnaie liés au groupe ont été gelés.

- Inculpations aux États-Unis : Deux individus responsables d’attaques LockBit ont été inculpés et détenus aux États-Unis, avec des actes d’accusation révélés contre deux autres personnes de nationalité russe.

-

Assistance aux victimes : La NCA dispose de plus de 1 000 clés de décryptage et contactera les victimes au Royaume-Uni pour les aider à récupérer leurs données chiffrées.

Voilà un coup magistral que nous attendions depuis des mois. Les nombreuses arrestations de la constellation malveillante Lockbit viennent de connaître un éclat solaire qui vaut son pesant de sourires.

Plusieurs arrestations (en Ukraine et en Pologne), sites hors service, stockage saisi, service après-vente exposé. La cerise sur le gâteau, les autorités ont créé un faux site Lockbit [via une adresse officielle, comme le montre la vidéo] sur lequel les polices britannique et américaine se sont exprimées de manière remarquable. Un pur troll. Le design, les compteurs à rebours, tout y est. Mais cette fois, les informations révélées ne concernent plus les entreprises victimes, mais uniquement Lockbit et sa bande. [Visiter en vidéo].

La NCA a pris le contrôle de l’environnement d’administration principal de LockBit, qui permettait aux filiales de créer et de mener des attaques, ainsi que du site de fuite public du groupe sur le dark web, sur lequel ils hébergeaient auparavant et menaçaient de publier les données volées aux victimes.

Au lieu de cela, ce site héberge désormais une série d’informations exposant les capacités et les opérations de LockBit, que la NCA publiera quotidiennement tout au long de la semaine.

L’Agence a également obtenu le code source de la plateforme LockBit et une grande quantité de renseignements de leurs systèmes sur leurs activités et ceux qui ont travaillé avec eux.

Certaines données présentes dans les systèmes de LockBit appartenaient à des victimes qui avaient payé une rançon, ce qui montre que même lorsqu’une rançon est payée, elle ne garantit pas que les données seront supprimées, malgré ce que les criminels ont promis. ZATAZ vous l’a toujours dit : faire confiance au diable, ce n'est pas malin !

Stealbit

LockBit disposait d’un outil d’exfiltration de données sur mesure, connu sous le nom de Stealbit, qui était utilisé par les affiliés pour voler les données des victimes. Au cours des dernières 12 heures, cette infrastructure, basée dans trois pays, a été saisie par les membres de la taskforce Op Cronos, et 28 serveurs appartenant aux filiales de LockBit ont également été mis hors service.

L’infiltration et les perturbations techniques ne sont que le début d’une série d’actions contre LockBit et ses filiales. Dans le cadre d’une action plus large coordonnée par Europol, deux acteurs de LockBit ont été arrêtés en Pologne et en Ukraine, et plus de 200 comptes de cryptomonnaie liés au groupe ont été gelés.

Le ministère américain de la Justice a annoncé que deux accusés responsables de l’utilisation de LockBit pour mener des attaques de ransomware ont été inculpés au pénal, sont en détention et seront jugés aux États-Unis [ZATAZ vous en parlait cette nuit, NDR].

Les États-Unis ont également dévoilé les actes d’accusation contre deux autres personnes, de nationalité russe, pour avoir conspiré en vue de commettre des attaques LockBit.

Suspect arrêté en Ukraine

Les autorités ukrainiennes ont persévéré malgré les défis d’un environnement déchiré par la guerre. Leur effort collaboratif a conduit à l’arrestation réussie de suspects. Avec l’aide de la Gendarmerie Nationale, de la Pologne et d’Europol, des perquisitions et à l’interrogatoire d’un pirate géolocalisé à Ternopil. Une enquête lancée par les autorités judiciaires françaises.

Suspect arrêté en Pologne

Dans un effort coordonné, les autorités polonaises ont exécuté, à la demande des autorités judiciaires françaises, des actions ciblées pour appréhender un acteur présumé de LockBit. La collecte de renseignements collaborative à travers les frontières a facilité l’identification précise de l’individu soupçonné d’avoir blanchi une grande partie des profits générés par le groupe LockBit. Avec une planification stratégique et un échange d’informations en temps réel entre les agences via le Poste de Commandement Virtuel (VCP) d’Europol et un soutien sur place, les autorités se sont rapidement déplacées pour intercepter le suspect.

Pendant ce temps…

La Police japonaise, avec le soutien d’Europol, a développé un outil de récupération conçu pour restaurer les fichiers chiffrés par le Ransomware LockBit 3.0 Black.

Pour que cette solution de récupération fonctionne, vous devez exécuter ce fichier binaire sur votre machine infectée. Cela lancera une première évaluation de votre machine.

Pour produire cet outil, la Police japonaise a concentré une grande expertise technique pour révéler la structure du chiffrement basée sur l’ingénierie inverse en matière de criminalistique pendant plus de trois mois. Cette solution a été testée en interne et des efforts importants ont été faits pour la rendre disponible lors de l’opération conjointe CRONOS.

Update : Le ministère de la Justice annonce la perturbation du groupe de ransomwares LockBit, l’un des groupes de ransomwares les plus actifs au monde, qui a ciblé plus de 2 000 victimes et a reçu plus de 120 millions de dollars de rançon. paiements et demandé des rançons totalisant des centaines de millions de dollars.

Source : ZATAZ

À la suite d’un incident majeur, la remédiation modifie durant plusieurs semaines voire plusieurs mois le cycle de vie du système d’information, et touche durant cette période de nombreux métiers. Si la remédiation est bien pilotée, l’incident devient une opportunité d’amélioration significative de la résilience de l’organisme qui le subit.

Cyberattaques et Remédiation, les clés de décision – Guide de l’ANSSI.

La remédiation : un enjeu clé pour les organisations

Les dégâts financiers et matériels que peuvent occasionner une attaque informatique sont considérables. Si un incident majeur est partiellement ou mal remédié, ses effets peuvent s’étendre dans la durée. Ce fort potentiel de déstabilisation exige, à la fois des organisations cibles et des prestataires de cybersécurité, un savoir-faire dans l’endiguement de ces cyber-attaques, dans la reprise de contrôle du système d’information compromis et dans le rétablissement d’un état de fonctionnement suffisant. La remédiation est l'étape clé pour y parvenir. Elle constitue l’une des dimensions majeures de la réponse à incident cyber, avec l’investigation et la gestion de crise.

Des guides pour accompagner les organisations à chaque étape

L’ANSSI est engagée, avec l’écosystème de la sécurité informatique, à l’élaboration et la diffusion des piliers doctrinaux concernant la mise en œuvre et du pilotage de la remédiation. Elle publie ainsi un corpus doctrinal qui s’articule en trois volets (stratégique, opérationnel, technique).

Le corpus intègre les retours de la communauté cyber suite à un appel à commentaires public. Il a vocation à s’enrichir progressivement de nouveaux contenus.